0. Technische Aspekte von Mac OS X und verwandte Themen Inhaltsverzeichnis

0.17 OS X: Antivirus-Nonsens – nutzlos und gefährlich

AV-Software ist nicht nur eine Illusion von Sicherheit, da sie die sich selbst gestellte Aufgabe nicht lösen kann, sondern auch selbst eine Bedrohung.

- Verkaufs-Argumente

- Meine AV-Praxis

- Weniger ist mehr

- Unsichere AV-Software

- App Store

- So schützt man sich selbst

- Und Windows?

- AV-Industrie erkennt Nutzlosigkeit

- Fazit

Verkaufs-Argumente

Den Benutzern wird AV-Software als "dann seid Ihr sicher" verkauft. Das ist einfach eine glatte Lüge und die AV-Hersteller wissen das. Dem User nützt keine Approximation (Näherungswert) etwas. Die Aussage, "dieses Programm ist möglicherweise schädlich", bringt den User nicht weiter. AV-Software überläßt dann die Entscheidung dem User. Und der typische User ist notorisch schlecht darin, solche Entscheidungen zu treffen. AV-Software wiegt User in falscher Sicherheit.

Ein guter Schädling erkennt die Aktion von AV-Software und virtuellen Umgebungen, die ihn testen, und verhält sich erstmal unauffällig, bis die Prüfung vorbei ist. Auf die Weise wird beispielsweise Googles Android-Bouncer im Playstore ausgetrickst, der APKs irgendwann, nachdem sie eingestellt wurden, prüft.

Wird der Schädling gestartet, ist es meistens schon zu spät. Speziell, wenn er eine aktuelle Sicherheitslücke ausnutzt, besteht keine Chance. Eine Verhaltens-Analyse, was er im Netz macht und was er schickt, ist ebenfalls nicht aussagekräftig, weil eine gute von einer bösen Kommunikation technisch nicht zu unterscheiden ist.

Meine AV-Praxis

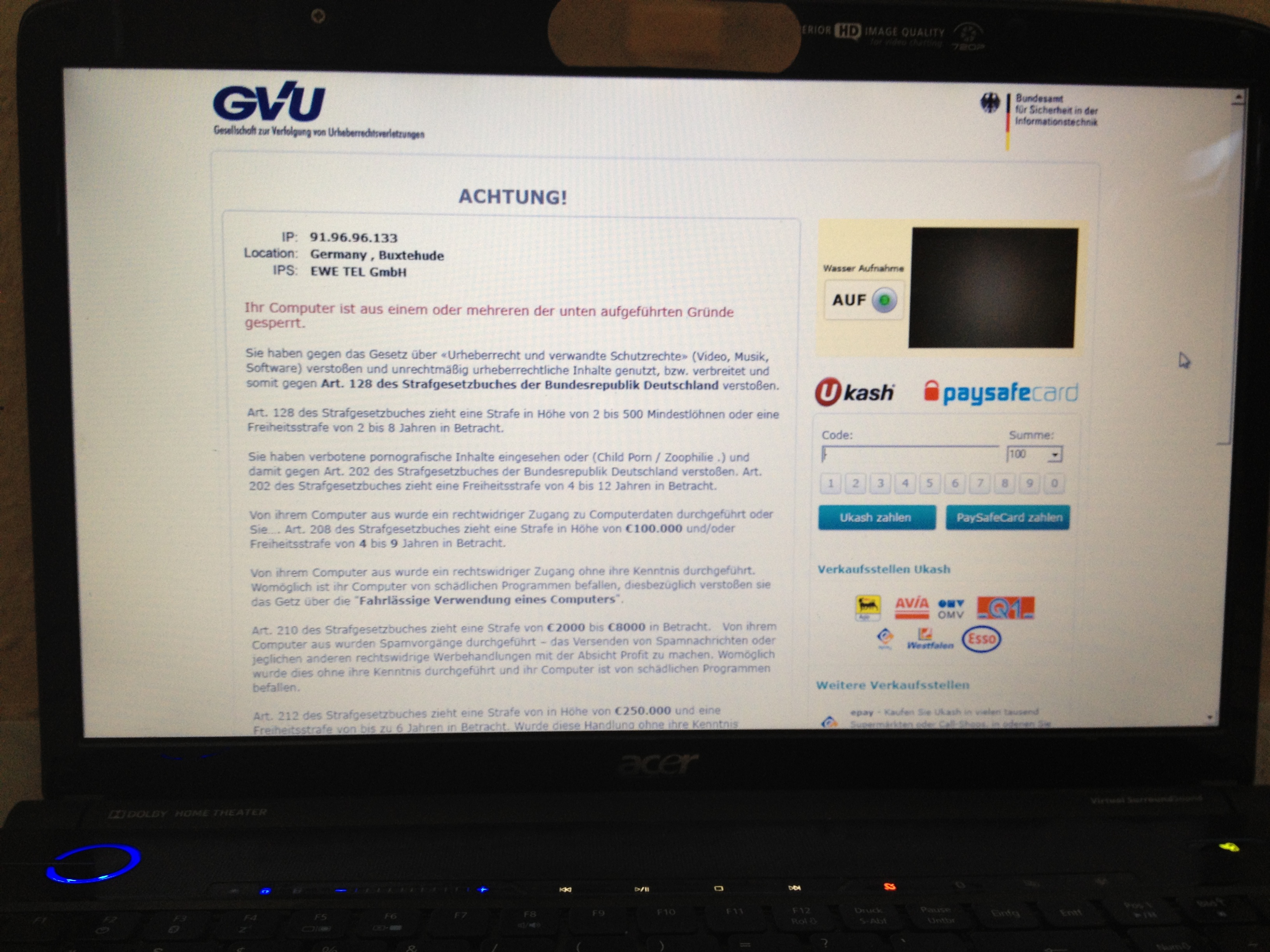

Ein Freund brachte mir mal seinen infizierten Windows-Laptop. Der war mit AV-Software bestückt und trotzdem infiziert:

Ich hatte das zum Anlaß genommen, um jeder verfügbaren AV-Software mal eine Chance zu geben. Jeweils von einem externen Medium mit der jeweiligen AV-Software drauf gebootet und geprüft. Keine konnte die Infektion beseitigen. Die meisten erkannten sie nicht einmal.

Ich konnte ihn dennoch säubern, indem ich ihn mit den Sysinternal-Tools wie von Mark Russinovich gezeigt untersucht habe, die betroffenen Prozesse erst lahmlegte, dann abschoß und die offensichtlich beteiligten Dateien und Registry-Einträge beseitigte. Und weil ich dabei nicht ständig gefilmt werden wollte von dem Trojaner, habe ich die Webcam oben mit einem Pflaster überklebt. Darum ist das kleine Bild rechts oben auch schwarz, es würde ansonsten dauernd mich zeigen. Und das stört ;-)

AV-Software ist somit nicht nur aus Informatik-Sicht überhaupt nicht machbar, sondern versagt nach meiner Erfahrung darüber hinaus auch immer wieder selbst bei den kleinsten Praxisaufgaben, die man ihr gibt. Und obendrein macht sie selbst den Rechner auch noch unsicher durch erhöhte Rechte, die sie benötigt, um sinnvoll arbeiten zu können und durch eigene Angreifbarkeit und Bugs. Die meiste AV-Software ist nämlich – Überrraschung – lausig in eigener Sicherheit wie im Folgenden zu lesen.

Weniger ist mehr

Es ist ein Irrglaube, daß man ein System durch zusätzliche Software sicherer machen kann. Das sicherste System ist eines, auf dem möglichst wenig Programme laufen. Jede Software hat Fehler und je mehr Rechte sie hat, desto größer sind die Auswirkungen ihrer Fehler.

Antivirus-Software benötigt zwangsläufig maximale Rechte, um jeden Winkel des Systems anschauen und ändern zu können. Anderenfalls könnte sich Schad-Software an den Stellen sicher verstecken, auf die AV-Software keinen Zugriff hat.

Selbst wenn AV-Software einen realen Nutzen bieten würde, sollte klar sein, daß man einen hohen Preis mit ihrer Installation bezahlt. AV-Software erhöht die Angriffs-Oberfläche auf dem Rechner dramatisch: Sie läuft immer und sie öffnet einfach alles. Sind ansonsten Programme wie Media-Player (QuickTime) oder Webbrowser (Safari) in Gefahr, weil sie eine große Brandbreite an Dokumentenarten öffnen und verarbeiten können, so verblasst deren Angriffsoberfläche im Vergleich zu AV-Software. Es gibt kein Programm, das sich für mehr Datei-Typen zuständig fühlt als AV-Software. Denn gäbe es einen Dateityp, den AV-Software nicht öffnet, dann könnte man dort drin Malware verstecken. Also ist es vorrangiges Ziel jeder Anti-Malware-Suite, alles zu öffnen. Und damit ist AV-Software über jede beliebige Datei angreifbar. Da manche AV-Suite auch den Netzverkehr untersucht, kann sie sogar darüber attackiert werden.

Angriffe auf AV-Software funktionieren wie gegen normale Programme auch. Man testet, bei welchen Inputs sich das Programm verschluckt. Dazu nimmt man gängige Beispiel-Dokumente, die von dem Programm geöffnet werden können und verändert sie systematisch mit zufälligen Werten. Dieses sogenannte Fuzzing erfolgt in der Regel automatisch, so daß man ohne viel Aufwand enorme Mengen an mutierten Testdaten an das Programm verfüttern kann und darüber Bescheid bekommt, welcher Eingaben zu Fehler geführt haben.

Hat man eine solche Schwachstelle gefunden, untersucht man sie näher und verändert sie so, daß man darüber Schadcode einschleusen kann, der den Ablauf des Programms im Sinne des Angreifers verändert und letztendlich die volle Kontrolle über den Prozeß ermöglicht. Ist der Ziel-Prozeß AV-Software, erlangt der Angreifer System-Rechte.

Unsichere AV-Software

Ich hatte oben ja erwähnt, daß AV-Software per se die Angriffsoberfläche vergrößert. Hier ist ein konkretes Beispiel, das das für ClamXav zeigt:

OS X Server 2.2.2

ClamAV

Verfügbar für: OS X Mountain Lion 10.8 und neuer

Auswirkung: Mehrere Schwachstellen in ClamAV

Beschreibung: In ClamAV existierten mehrere Schwachstellen, die im schlimmsten Fall zur Ausführung willkürlichen Codes führen können. Mit dieser Aktualisierung werden die Probleme durch Aktualisierung von ClamAV auf Version 0.97.8 behoben.

ClamAV ist ein Malware-Scanner speziell für Email-Gateways. Als solcher wird er auch in OS X Server mitgeliefert, weil OS X Server einen Email-Service enthält. Das ist jedoch beileibe kein Einzelfall, sondern die Regel, denn andere AV-Software schlägt sich nicht besser.

Wie man im Kapitel 6 von A Bug Hunter's Diary: A Guided Tour Through the Wilds of Software Security nachlesen kann, ist AV-Software dafür bekannt, notorisch anfällig zu sein für Sicherheits-Fehler. Der Autor sucht sich darum aus einer AV-Liste einfach das erste AV-Produkt aus, das er ganz oben findet (avast!), und versucht es zu exploiten, was ihm auch problemlos glückt: Dank AV-Software erlangt er System-Rechte auf dem Rechner. Und gerade diese dort verfügbare Rechte-Erhöhung macht AV-Software so attraktiv – für Angreifer.

Der Autor dieses Buches sieht AV-Software als ergiebige Fehlerquelle und bezieht sich dabei auf die Top-Liste der Sicherheitsprobleme, die SANS veröffentlicht. Und da ist AV-Software in den Top 20 auf Platz 5 der Sicherheitsrisiken.

Noch weitere Security-Experten kommen in ihren Untersuchungen zu ebenso vernichtenden Erkenntnissen über AV-Software; diese ermöglicht zum Beispiel remote root ohne Nutzeraktion und ist wurmfähig auf allen Plattformen:

Das ist keine Sicherheits-Software, sondern die größtmögliche Sicherheits-Katastrophe und das Schlimmste, was man seinem Rechner antun könnte. Die ganze AV-Branche produziert nicht nur eine per se gefährliche Software-Sorte, sondern implementiert diese nach allen vorliegenden Untersuchungen auch noch super fahrlässig, um es nett auszudrücken.

Hier ist ein Beispiel für Windows:

Vulnerability in Microsoft Malware Protection Engine Could Allow Denial of Service

Microsofts Malware Protection Engine ist Bestandteil von vielen Anti-Virus-Produkten aus dem Hause Microsoft und konnte gezielt lahmgelegt werden, indem man ihr eine passend vorbereitete Datei zum Scannen gab.

In allgemeinen IT-Nachrichten konnte man auch schon lesen: Virenscanner machen Rechner unsicher. Das basiert auf den Forschungs-Ergbnissen Breaking Antivirus Software von Joxean Koret. Joxean sagt, daß er nicht oft genug empfehlen kann, AV-Produkten nicht zu vertrauen. Er faßt zusammen:

AV-Software …

- … macht Dich nicht sicherer vor fähigen Angreifer

- … vergrößert Deine Angriffsoberfläche

- … macht Dich verwundbarer durch fähige Angreifer

- … ist genauso verwundbar durch Angriffe wie jede andere Software

So manche AV-Software …

- … kann den Schutz Deines Betriebssystems schwächen

- … ist übersäht mit lokal und remote ausnutzbaren Schwachstellen

Und so mancher AV-Hersteller schert sich eine Dreck um die Sicherheit seiner AV-Produkte.

So nennt er zum Beispiel Kaspersky: Kaspersky hielt es nicht einmal für nötig, die gemeldeten Probleme im hauseigenen Virus-Scanner zu fixen. Nicht nur daß der Scanner verwundbar ist, er läuft auch mit Systemrechten und ohne jede Art von Sandboxing. Diese miese Sicherheit im Produkt und das unterirdische Verhalten von Kaspersky machten Joxean einfach sprachlos. Was soll man dazu auch sagen? Und Kaspersky ist, wie der aufmerksame Leser sicher bemerkten wird, sehr aggressiv mit seiner Werbung. Es täte ihnen besser, diese Energie in Produkt-Qualität und eine verbesserte mentale Einstellung zu investieren.

In der Untersuchung wurden bei praktisch allen AV-Herstellern übelste Zustände entdeckt. So wurde zum Beispiel beim großspurigen Dr.Web, der sich gern auch im Mac-Bereich lautstark zu Wort meldet, festgestellt, daß die Update-Funktion seiner AV-Software kompromittiert werden kann, indem ein Angreifer damit beliebigen Code auf den Rechner einschleusen kann.

Es ist auch nicht so, daß jeder AV-Hersteller sich die Mühe macht, selbst eine AV-Engine zu schreiben. Viele benutzen Dritt-Engines und vermarkten sie unter eigenem Namen. So ist BitDefender die am weitesten verbreitetete AV-Engine in anderen AV-Produkten. Da BitDefender unter vielen Schwachstellen leidet, wie es leider üblich ist in dieser Branche, haben alle, die diese Engine in ihrem AV-Produkt verwenden, dieselben Sicherheits-Probleme. Und Schwachstellen in BitDefender zu finden, ist laut Joxean trivial.

Weiterführende Artikel:

App Store

OS X / iOS sind in sich recht sicher aufgebaute Systeme. Unter anderem erzwingen die App Stores für beide Systeme Sandboxing für alle Programme. Bei iOS ist das Sandboxing noch strenger als die App Sandbox auf OS X, weil die Smartphone-Programme typischerweise weniger vom Rest der User-Daten und der Platte mitbekommen müssen als beim Desktop-Anwendungsfall. Die Programme werden für den App Store halbwegs kontrolliert und können zur Not remote weltweit unschädlich gemacht werden. Wenn man sich also nur Apps aus dem Mac Store installiert, ist man ziemlich sicher.

AV-Software aus dem Mac App Store ist aufgrund der Sandbox-Pflicht ziemlich harmlos. So harmlos, daß beispielsweise VirusBarrier sein Produkt zurückgezogen hat.

So schützt man sich selbst

Jetzt habe ich erklärt, warum AV-Software der Bock ist, den man nicht zum Gärtner machen sollte. Aber was kann man selbst tun?

Das größte Risiko geht für Mac-User von Drive-By-Downloads durch Bugs im Browser aus, die wie Flashback an XProtect vorbeigehen können. Davor schützt auch keine einzige AV-Software. Tatsächlich war Apple bislang immer schneller als die AV-Industrie beim Beseitigen von Schad-Software, indem Apple in solchen Fällen für gewöhnlich ein Killer-Update rausschickt.

So ein Killer kommt per Software-Update, was sich auch sonst um alle OS X-Updates automatisch kümmert. Diese Update-Funktion benutzt Apple, um auch spezielle kleine Killer rauszuschicken, die einen Schädling gezielt löschen und sich dann selbst in der Regel beseitigen. Für den User sieht es wie ein normales Software-Update aus. Und einen Hinweis, daß etwas gelöscht wurde, bekommst man nur, wenn der Rechner infiziert war. Auf die Weise hat Apple zum Beispiel Flashback erledigt. Schneller und flächendeckender als jede AV-Software.

Weitere Updates betreffen die XProtect-Funktion, die den Benutzer daran hindert, bekannte Malware zu starten. Die wird ebenso aktuell gehalten. Das bekommt man auch nicht in der GUI mit, es sei denn man verwendet meine WallsOfTroy App für OS X zur Anzeige.

Apple ist mit dieser Software-Update- (und Killer-) Funktion einfach besser aufgestellt als jeder AV-Hersteller, um die User auf verschiedene Art zu schützen: Vom XProtect-Update über Deaktivierung von Browser-Plugins bis hin zur Auftrags-Killer-App kann da alles verteilt werden. Apples Möglichkeiten sind sicherer, verteilen sich flächendeckend und sind unschädlicher als jede AV-Software. AV-Software ist hingegen nicht so schnell, nicht flächendeckend und riskanter als Apples Funktion. Apple hat seit Flashback alles Nötige am Start, um seine User zu schützen.

Apples Software Updates sind signiert. Der Mac prüft die Signatur. Nur korrekt von Apple signierte und unveränderte Updates werden ausgeführt. Das betrifft alle Updates, inklusive der für XProtect zum Beispiel. Die Funktion ist somit nicht durch Dritte zu kompromittieren.

Ich benutze keine AV-Software, weil sie nutzlos und gefährlich ist. Und das sehen die beiden größten Mac-Hacker ganz ähnlich.

Das Beste jedoch ist: Man kan sich selbst sehr einfach vor Drive-By-Infektionen schützen. Und damit ist man viel wirksamer unterwegs als mit jeder AV-Software.

Darüber hinaus ist mein AV-Scanner mein Brain 1.0:

- Kommt die Datei aus dem App-Store? Ok.

- Ist die Datei ein Mail-Anhang, den ich nicht angefordert habe? Tonne.

- Erinnere ich mich, die Datei selbst erstellt zu haben? Ja: Ok. Nein: Tonne. (Bei Irrtum habe ich ja Time Machine Backups.)

- Bekanntes Programm aus vertrauenswürdiger Quelle? Ok.

- Unbekanntes Programm mit Installer, der Admin-Paßwort möchte? Tonne.

Oder die ganz sichere Variante:

- Immer löschen. Danach:

- Im App Store suchen und neu runterladen bzw. DVD/CD vom Hersteller nutzen.

Im Zweifel oder Neugier mal ungefährlich reinschauen.

Und bei weiteren Zweifeln und noch mehr Neugier schauen, was sie im Sandkasten so treibt.

Benutzt Du eine AV-Software und die sagt Dir "das Ding erkenne ich nicht als Schädling", dann sagt Dir das gar nichts und Du bist im Zweifelsfall erledigt. Sagt sie "das ist ein Schädling", dann kann sie sich auch irren und Du schießt Dir ins Knie.

Wer jetzt immer noch meint, sich als Hobby-Hypochonder beschäftigen zu müssen, fährt mit ClamXav aus dem Mac App Store am ungefährlichsten. Dessen Datenbank zeigte mir im Mai 2014 grad 107 (zum Teil völlig ausgestorbene) Einzel-Schädlinge für OS X.

Und Windows?

Auch auf Windows halte ich AV-Programme für eher schädlich als nützlich.

Kennt Ihr einen Malware-Autor, der sagt: "Diese AV-Suites machen mir das Leben zur Hölle. Es ist völlig sinnlos, Malware zu schreiben. Die AV-Jungs machen meinen Virus oder was auch immer ja eh sofort platt. Ich werde lieber Taxifahrer …"

Malware, die zwangsläufig irgendeinen Schaden (Daten-Klau, Destruktion, was auch immer) anrichtet, sonst ist sie ja keine Malware, fällt auf. Sie fällt aber nur auf, weil die AV-Software versagt. Taucht sie nur als News auf AV-Seiten auf, ist sie Werbung und keine Malware.

Nachdem sie aufgefallen ist, werden die zugehörigen Bugs geschlossen und die Quellen (Websites) ausgeschaltet. Die Malware wird nicht mehr in Umlauf gebracht. Nun aktualisieren die AV-Leute ihre Software: "Hey, wir können Euch jetzt beschützen!" Wogegen? Gegen Malware, die keiner mehr verbreitet? Dann kommt eine neue veränderte Version der Malware oder eine ganz neue Sorte. Und wieder versagen die AV-Programme und der Zyklus beginnt erneut.

AV-Software ist ein Geschäft mit der Angst und dem Wunsch der Menschen nach einer einfachen Lösung. AV-Software ist jedoch nur für die Verkäufer eine Lösung (ihrer Geldsorgen).

AV-Industrie erkennt Nutzlosigkeit

Symantec machte im Mai 2014 eine interessante Aussage:

Symantec invented commercial antivirus software to protect computers from hackers a quarter-century ago. Now the company says such tactics are doomed to failure.

Übersetzung:

Symantec hat kommerzielle Antivirus-Software vor einem Vierteljahrhundert erfunden, um Computer vor Hackern zu beschützen. Nun sagt die Firma, daß solche Taktiken zum Scheitern verurteilt sind.

Schön, daß sie es nach 25 Jahren eingesehen haben. Der Satz von Rice ist ja schon älter und der besagte das schon immer. Entweder hat Symantec jetzt den ersten Informatiker eingestellt oder bislang nie auf einen gehört.

Bei Golem "Antivirensoftware ist tot" und heise: "Symantec erklärt Antivirus-Software für tot" haben sie das auch erwähnt. Die Leute haben offenbar weniger Geld für AV-Software ausgeben als früher, denn für Symantec ist AV nicht mehr gewinnträchtig genug.

Aber es kommt noch besser. Der Anti-Virus-Pionier, Alan Solomon aka "Dr. Solly", benutzt AV-Software selbst schon lange nicht mehr:

I stopped using an antivirus a long time ago, because I couldn't see how it could work …

Übersetzung:

Ich habe schon vor langer Zeit aufgehört, Antivirus-Software zu benutzen, weil ich keine Möglichkeit sehe, daß so etwas funktioniert.

Damit ist Dr. Solly einer der wenigen, die die Situation verstanden haben.

Fazit

AV-Software versucht sich an einem unlösbaren Problem der Informatik und ist damit zum Scheitern verurteilt, also nutzlos.

Durch die Installation von AV-Software wird der Rechner für zusätzliche Angriffe geöffnet, denn funktionsbedingt erhöht AV-Software die Angriffsoberfläche des Rechners dramatisch und zwar mehr als jede andere Art Software. Damit ist sie gefährlich. Die Notwendigkeit von Systemrechten in AV-Software macht sie zu einem sehr attraktiven Angriffsziel. Und die mangelhafte Qualität, mit der die meiste AV-Software implementiert ist, macht ihren Einsatz zum Himmelfahrtskommando.

Hinzu kommt noch, daß AV-Software auf OS X bisher mehr Schaden angerichtet hat als die Malware, die sie zu jagen versucht.

The warning has been given …